この記事と関連の高い記事

なし

横尾 俊樹

最近「SOX法」「J-SOX」「内部統制」こんな活字が踊っているのを恐らく誰もが目にしているはず。

このまま『名前は聞いたことはあるけど、実はあまり知らない』では済まされなさそう・・・。『自分は法律関係でもないし、経営者でもないから』なんて思っていると大変なことになるかもしれない。

SOX法を初歩から押さえて、明日へ備えよう!!

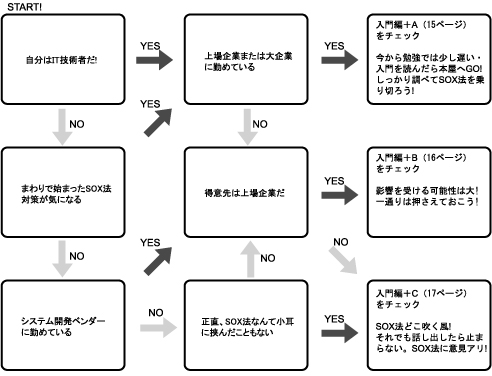

まずは、下の“START!”から質問に答えて、自分のSOX度をチェック!

■ SOX法のあらましと目的

SOX法-「サーベインズ・オクスリー法」は、2002年7月にアメリカで法制化された。正式には「上場企業会計改革および投資家保護法」といい、その内容から「企業改革法」と呼ばれることも多い。その内容は多岐にわたるが、一言でまとめると「財務会計の健全性を『外』つまり監査人ひいては利害関係者に対して証明することを上場企業に求めている」。この目標実現のために各企業が取り組む過程が「内部統制」である。

このSOX法は、エンロン事件やワールドコム事件などまだ記憶に新しい不正会計問題を背景として制定されたが、日本政府は早くも2003年4月には改正商法により「委員会設置会社の内部統制システム構築を義務化」して追随する方向性を打ち出している。西武鉄道の上場廃止、カネボウの粉飾決算、ライブドア騒動など、この手のスキャンダルは、「日本版SOX法」施行を後押しすることとなった。

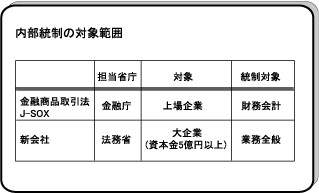

別表にまとめるが、言葉を整理しておくと「日本版SOX法」と呼ばれるものは2006年6月に成立した金融商品取引法(「証券取引法等の一部を改正する法律」およびその整備法)を指している。その実施基準はまだ明らかではないが、アメリカのSOX法を例に見ると上場企業とその連結子会社までが対象範囲に入っている。一方で2006年5月に施行となった新会社法にも経営者は企業の「内部統制」に責任を持つことが謳われている。こちらは、大企業が対象となっていて非上場企業も含まれる。

それで「J-SOX」とか「日本版SOX法」と言うと金融商品取引法を指し(本記事では以下、J-SOX)、「内部統制」は金融商品取引法と新会社法のどちらにおいても要求されている企業内での自己規範とかリスク回避のためのプロセスと定義できる。ただし、J-SOXで求めている内部統制は「財務会計の健全性を自らの手で外部に対して証明する」ことが目的であり、新会社法で言う内部統制はより広義となる。

■ どうしてSOX法は騒がれるか

どうしてこれほどまでにJ-SOXがにわかに騒がれているのだろうか?

これには幾つかの理由が考えられるが、関係企業の全従業員にとって多かれ少なかれ仕事のやり方が変わる可能性があること、遵守のための前準備に多大な出費と手間が掛かること、準備期間が短いにもかかわらずいまだ実施基準の詳細が明らかでないことなどが挙げられるだろう。

まず、仕事のやり方が変わることについて一考してみよう。J-SOXの内部統制とは、従業員から経営者までが個人またはグループとして「業務プロセスの中に不正処理や間違いが入り込む隙(リスク)がないか?」「リスク回避のためにどう対処するか?」「どのように業務プロセスを改善できるか?」を監査、評価し改善し続けてゆく仕組みである。これまでの監査法人の会計監査に加えて、社内でのこの取組みを経営者が外部監査人に提示し、その取組みが財務健全性を維持するために十分なものかどうかを評価される。つまり各従業員と経営者は、従来の業務に加えて業務フローの自己監査と評価、そして改善提案をしてゆくことになるから、その分仕事量が増えることが予想される。

金と物(資産)の流れの中に不正処理や間違いが入り込む隙(リスク)がないかを検証するということは金と物(資産)の流れを透明にすることであり、企業は金銭の流れの中で初めて存在しているのだから、全社的に大きな影響を与えることだろう。上場企業では、経理担当者だけでなく、営業職から在庫管理や資産管理までほぼ全社員がなんらかの形で内部統制に取り組むことになる。

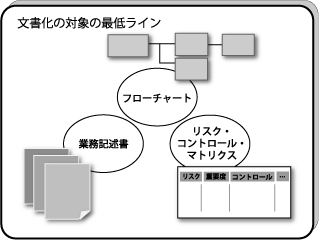

この準備には、業務フローや社内システムに問題がないかのリスクの洗い出し、その上で実際に内部統制の評価に使う「フローチャート」「業務記述書」「リスク・コントロール・マトリクス1」の文書化が最低限必要となる。この文書化作業と社内体制作りには最低6ヶ月掛かると言われ、実質は一年以上の長期プロジェクトとなる。上場企業は2009年(平成21年)3月期の本決算から内部統制の報告をすることになるので、制度適用初年度の前年度(2008年度)に対応準備を完了する必要がある。もう動きださないと下手をすると上場停止ともなりかねない。このスケジュールは、先に施行されたアメリカの例を見てもかなりタイトである。世界中で誰もが知るアメリカの大企業でさえ、内部統制の対応にあたっては途中で何回もやり直し、末端は非常に混乱したことが伝えられている。デロイトトウシュトーマツのアメリカにおける調査では、アメリカ上場企業の7社に1社の内部統制が不合格であったと伝えられている。J-SOXの実施基準の詳細は年内に明らかになる予定だが、各企業は既にアメリカのSOX法を参考に動き出しているというのが実情のようだ。

■ 非上場企業にJ-SOXは関係ないか?

非上場企業はJ-SOXへの対応は必要ないが、大企業には新会社法において内部統制が求められていることから、全ての大企業が内部統制のために自社規範を作成してそれに則ってゆくことになる。上場企業の連結子会社も親会社への依存度によって、上場企業と同じように対応が求められる。また取引先の業務フローに準拠した手順や環境基準を求められることが考えられるので、大企業と取引のある中小企業も大きな影響を受ける可能性は十分にある。

■ SOX法とITはどうして関係あるか

よく「SOX法対応」という言葉をシステムやソフトウエアのセールスポイントとして耳にする。そもそもどうしてITとSOX法が結び付けられているのだろうか?

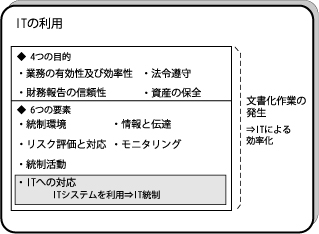

金融庁の「財務報告に係る内部統制の評価及び監査の基準のあり方について」(平成17年12月8日)より抜粋すると、内部統制は、基本的に、企業等の4つの目的の達成のために企業内のすべての者によって遂行されるプロセスであり、6つの基本的要素から構成される。

【目的】

■ IT活用 ~ 「IT統制」と「文書化」

J-SOXとITは実質的に切り離せなさそうだが、具体的にはどのような活用法となるのだろうか?

内部統制においてITを活用して効率化を図る分野をまとめると以下の2点となる。

(1) IT統制 ― 財務の健全性や組織の透明性を確保するためにITシステムを利用して内部統制を行なう。使用するシステムの信頼性を証明する必要がある。

(2) 文書化―業務フロー、リスク評価、リスクに対する対応についての文書作成のためにITを活用し効率化する。内部統制は業務フローを評価し常に改善してゆくため、作成した文書も、更新と最新データ管理を行いやすい枠組みを作る必要がある。

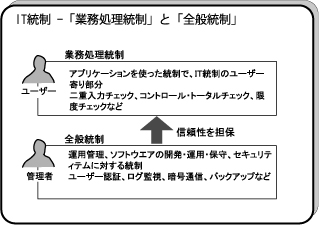

さらに(1)のIT統制は、「業務処理統制」と「全般統制」とに大別される。業務処理統制には、例えば「二重入力チェック」「コントロール・トータルチェック」「限度チェック」などが含まれ、コンピュータ・プログラムに組み込まれた統制を指している。販売、購買、在庫管理、固定資産管理等の業務処理において、承認を受けたデータの入力に漏れがなく(正当性、網羅性)、入力されたデータがコンピュータ内で正確に処理され(正確性)、適正に記録・保存がされる(維持継続性)ことを確保するための統制と定義されている。

全般統制は、ハードウエアやネットワークの運用管理、ソフトウエアの開発、変更、運用、保守、アクセス・セキュリティおよびアプリケーション・システムの取得に対する統制を含んでいる。例えば「ユーザー認証」「ログ監視」「暗号通信」「バックアップ」などが含まれる。これは業務処理統制が健全かつ有効に機能する基盤、環境を保証する統制と言える。

また組み込まれた統制やシステム環境の保証だけではなく、それらが信頼できることを説明する必要があるから、アプリケーション内での統制内容、アクセスログやユーザー認証の環境を技術者以外にも分かりやすい記録や説明資料として準備することが求められるだろう。

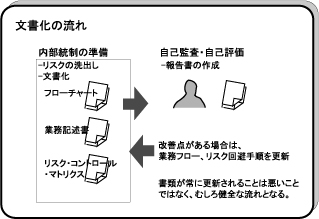

(2)の文書化とは、前述した内部統制の目的達成のための6つの基本的要素 - 統制環境、リスクの評価と対応、統制活動、情報と伝達、モニタリング、ITへの対応 - について、どのように取り組んでいるのかというプロセスを書類にし、自己監査、自己評価、自己改善するための準備のことである。この文書準備にあたっては、まず現状分析の上でリスクの洗い出し、リスク回避手順の決定、文書化作業と平行して必要なら業務環境や業務手順を改善してゆかなくてはならない。文書化の対象として「フローチャート」「業務記述書」「リスク・コントロール・マトリクス」の三点セットが最低ラインと言われている。アメリカの例をとるとERPや会計システムなどの情報システムそのもの、システムの開発/保守/運用といった業務プロセスの評価方法と監査実施結果の文書化にまで範囲が及んでいる。

■IT統制でどれだけ作業負荷は減らせるか?

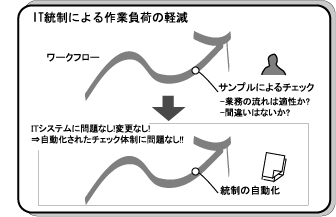

一つの業務フローが正常に流れているかをチェックするために1チェック項目あたり年間50件のサンプル数をテストすると、もし業務全体で5000チェック項目があるならば、サンプル数は25万件となる。この全てを各担当者が評価することになる。内部統制で必要となる業務フローが正常に行なわれているかどうかのチェック、サンプルを取るテスティング、照合や確認をするモニタリング、これらをITシステムによって自動化するとする。ログの保存、アクセス権限の定義、セキュリティ対策などの各要素を複合的に用いて、このシステムが改ざんされていないことが証明できれば、システムが正常に作動していることを示す、サンプル数1件の確認をもって内部統制に求められる健全性を担保できる。

ITシステムを利用する他の利点は、ヒューマンエラーを回避し、統制環境の有効性をさらに高めることである。例えば、承認を行なうという統制環境にワークフローシステムを導入するならば、確実に運用される強固なコントロールになる。

■文書化にあたって重要なことは?

文書化は作業目的ではなく、あくまで体制作りの準備であることを覚えておきたい。内部統制において大事なのは作成した文書を基として、継続的に仕事のやり方を評価して報告書(経営者が内部統制報告書として監査人に提出する)を作成し、必要ならば柔軟に変更・改善し続けることである。これは社員ひとりひとりが、エンドレスの更新作業(改善)を行なっていくことを意味しているから、文書化の実作業を始める前に運用(更新・管理)を視野にいれた(恐らくITを有効に使った)枠組みをしっかりと計画する必要がある。

なし